AWS cung cấp cho các tổ chức và cá nhân khả năng lưu trữ, tính toán, cơ sở dữ liệu, khả năng phân tích, truyền thông và nhiều dịch vụ khác trên một nền tảng điện toán đám mây (Cloud). Tuy nhiên, sự rò rỉ thông tin hay các cuộc tấn công mạng vào AWS vẫn khiến cho nhiều người lo lắng về dữ liệu của mình. Trước tình hình đó, Azure sẽ là giải pháp để các doanh nghiệp có thể yên tâm hơn về vấn đề lưu trữ một cách an toàn.

Mặc dù Amazon Web Services (AWS) hiện đang là nhà cung cấp dịch vụ điện toán đám mây khá phổ biến, nhưng các biện pháp bảo mật của nó lại khiến cho người dùng phải lo lắng trong những năm gần đây. Thay vào đó, Microsoft Azure sẽ là một giải pháp mà các doanh nghiệp có thể lựa chọn để đáp ứng các nhu cầu bảo mật nâng cao hơn.

Trong bài viết này, chúng ta sẽ cùng tìm hiểu cách Microsoft Defender for Cloud Apps và Microsoft Sentinel giúp tăng cường bảo mật và bảo vệ quyền truy cập tài khoản và môi trường trên Amazon Web Services (AWS).

Để triển khai bảo mật, người dùng phải kết nối Microsoft Azure và AWS với nhau. Dưới đây là sơ đồ tóm tắt kết nối các bộ phận từ Azure đến AWS trong hệ thống:

Đối với Azure AD, người dùng có thể sử dụng tính năng đăng nhập tại trung tâm Single Sign On (SSO) và xác minh danh tính thông qua các yếu tố được hệ thống yêu cầu. Đồng thời, Azure AD cũng hỗ trợ các danh tính dựa trên vai trò AWS và cho phép xác thực để truy cập vào hệ thống tài nguyên.

Bên cạnh đó người quản trị cũng có thể kiểm soát được các tài khoản truy cập vào hệ thống thông qua Microsoft Entra Permissions Management (MEPA). Đây là một sản phẩm quản lý phân quyền cơ sở hạ tầng trên điện toán đám mây CIEM (Cloud infrastructure entitlement management).

MEPA cung cấp khả năng kiểm soát quyền hạn của người dùng khi muốn truy cập vào tài nguyên AWS cùng với một số lợi ích khác như:

Ngoài ra MEPA, Microsoft Azure còn phát triển Defender for Cloud Apps để không chỉ kiểm soát quyền hạn truy cập của các tài khoản mà còn cho phép người dùng cấu hình một số điều kiện cụ thể trong các phiên đăng nhập.

Defender for Cloud Apps có khả năng tích hợp với tính năng truy cập có điều kiện của Azure AD. Từ đó hệ thống sẽ gia tăng thêm điều kiện để hạn chế, giám sát và bảo vệ các phiên sau khi đăng nhập.

Thông qua các cơ chế phân tích hành vi người dùng (UBA: User Behavior Analytics) và những API khác của AWS, hệ thống có thể giám sát các đợt đăng nhập từ người dùng nhằm mục đích bảo vệ thông tin.

Microsoft Defender for Cloud sẽ hiển thị các gợi ý cho vấn đề về bảo mật AWS cùng với Azure trong cổng thông tin của Defender for Cloud.

Defender for Cloud đưa ra hơn 160 lời khuyên dưới dạng dịch vụ (IaaS: Infrastructure as a Service) và dịch vụ nền tảng (PaaS: Platform as a Service). Ngoài ra nó cũng hỗ trợ các tiêu chuẩn quản lý, bao gồm tiêu chuẩn CIS (Center for Internet Security), ngành công nghiệp thẻ thanh toán (PCI: Payment Card Industry) và tiêu chuẩn bảo mật của AWS.

Ngoài ra, Defender for Cloud cũng cung cấp khả năng kiểm soát khối lượng công việc trên hệ thống đám mây (CWP:Cloud Work Protection) cho Amazon EKS Cluster, AWS EC2 instances và các máy chủ SQL chạy trên AWS EC2.

Đồng thời, Defender for Cloud Apps có khả năng kết hợp với Microsoft Sentinel và AWS để tự động phát hiện và phản ứng với các mối đe dọa. Khi đó Microsoft Sentinel sẽ giám sát AWS để tìm ra các nguyên nhân như: Cấu hình sai, phần mềm độc hại tiềm ẩn… hoặc các mối nguy hại đến thiết bị, ứng dụng và dữ liệu.

Quá trình quản lý đồng thời trên nhiều môi trường khác nhau không phải là một việc đơn giản. Đặc biệt khi những quản trị viên khác nhau có sự thay đổi về quyền hạn có thể dẫn đến sự sai phạm trong việc cấu hình so với các tiêu chuẩn bảo mật.

Các tiêu chuẩn bảo mật có thể nâng cấp theo thời gian và nhân viên quản trị phải liên tục cập nhật vấn đề này để phát hiện các rủi ro mới. Ngoài ra họ cũng cần phải đánh giá và đưa ra các phương án dự phòng sao cho hợp lý. Như vậy hệ thống mới có được những cấu trúc bảo mật tối ưu hơn nhằm ngăn ngừa các rủi ro tiềm tàng trong tương lai.

Để giải quyết được những yêu cầu trên, các nhân viên quản trị có thể sử dụng những tính năng và quyền kiểm soát từ Defender for Cloud Apps.

Khi đó, Defender for Cloud Apps sẽ giúp họ điều khiển truy cập trên CASB (Cloud Access Security Broker). Đồng thời nhân viên quản trị cũng có khả năng cập nhật được tình trạng bảo mật CSPM (Cloud Security Posture Management) một cách nhanh chóng.

Hệ thống sẽ kết nối nhiều dịch vụ và ứng dụng lại với nhau. Defender for Cloud Apps có chức năng thu thập nhật ký bảo mật, theo dõi hành vi người dùng và áp đặt các hạn chế cần có từ nền tảng để đảm bảo sự an toàn cho cơ sở dữ liệu.

Defender for Cloud Apps sẽ cung cấp một số khả năng tích hợp với AWS. Điều này sẽ mang lại một số lợi ích:

Với khối lượng công việc thường trải dài trên nhiều nền tảng Cloud và các dịch vụ bảo mật nên Defender for Cloud cũng phải có chức năng tương tự. Điều này giúp đảm bảo về việc phải hoạt động được trên nhiều nền tảng trong Azure, AWS và Google Cloud Platform (GCP).

Defender for Cloud cung cấp khả năng kết nối mà không cần tác động đến tài khoản AWS. Đồng thời, Defender for Cloud cũng cung cấp thêm các lựa chọn để bảo mật các tài nguyên AWS:

Microsoft Sentinel là giải pháp quản lý thông tin và sự kiện bảo mật (SIEM: Security Information and Event Management) cũng như tự động hóa bảo mật (SOAR: Security Orchestration, automation and response) tập trung. Đồng thời, Microsoft Sentinel cũng giúp người dùng phát hiện mối đe dọa và tự động phản ứng cho các vấn đề bảo mật.

Microsoft Sentinel có thể giám sát các tài khoản AWS để so sánh những sự kiện bất thường diễn ra trên nhiều tường lửa, thiết bị mạng và máy chủ khác nhau. Tính năng này còn kết hợp giám sát dữ liệu về mối đe dọa, phân tích máy học nhằm phát hiện và phản ứng kịp thời với các kỹ thuật tấn công tiên tiến khác.

Ngoài ra người dùng cũng có thể kết nối AWS và Defender for Cloud Apps với Microsoft Sentinel. Sau đó, nhân viên quản trị có thể xem các cảnh báo của Defender for Cloud Apps và chạy mô phỏng để các kiểm tra về những mối đe dọa.

Dữ liệu về các cảnh báo này được bổ sung liên tục nhiều nguồn cấp dữ liệu từ Threat Intelligence của Defender. Từ đó, Microsoft Sentinel có thể khởi tạo một phản ứng phối hợp ngoài Defender for Cloud Apps. Đồng thời, Microsoft Sentinel cũng có thể tích hợp với các giải pháp quản lý dịch vụ IT (ITSM: IT Service Management) và lưu trữ dữ liệu trong thời gian dài.

Microsoft Azure cung cấp nhiều giải pháp bảo mật khác nhau giúp bảo vệ tài khoản và dữ liệu trên AWS. Các tính năng an toàn khác của Microsoft có thể tích hợp với Azure AD để nâng cấp độ bảo mật cho tài khoản AWS:

Các giải pháp bảo mật của Microsoft này có thể mở rộng và cải tiến ở nhiều cấp độ bảo vệ. Ngoài ra người dùng có thể triển khai một hoặc nhiều giải pháp này kết hợp với các phương án bảo vệ khác để tạo ra một cấu trúc bảo mật đầy đủ hơn.

Những thông tin trên sẽ giúp người có thể hình dung rõ hơn về việc cấu hình AWS như thế nào. Ngoài ra các quản trị viên, nhà phân tích bảo mật những thông tin chuyên sâu sẽ biết được những hướng dẫn cụ thể để triển khai một số giải pháp bảo mật từ Microsoft.

Trước khi triển khai, người dùng cần tham khảo những khuyến nghị liên quan đến hệ thống bảo mật.

Các nguyên tắc và hướng dẫn sau đây sẽ rất quan trọng cho bất kỳ lựa chọn phương án bảo mật nào trên Cloud:

Để đảm bảo an toàn cho tài khoản và tài nguyên AWS, hãy xem xét các lưu ý sau:

Với những tính năng của Microsoft Azure đã được trình bày trong phần trên có thể thấy được những lợi ích mà nó mang lại. Vậy để sở hữu được những điều này từ Azure thì sau đây là phần mô tả về cách thức triển khai bảo mật như thế nào.

Để chuẩn bị triển khai các giải pháp bảo mật, hãy xem xét và ghi lại thông tin tài khoản AWS và Azure AD. Nếu có nhiều tài khoản AWS, hãy liệt kê các thông tin đó vào một bảng dữ liệu để dễ quản lý.

Trong bảng điều khiển quản lý thanh toán AWS, cần phải lưu lại các thông tin sau cho mỗi tài khoản AWS:

Trong cổng thông tin Azure AD, hãy xem xét các tiêu chí sau để đánh giá đối tượng quản trị Azure AD:

Sau khi thiết lập xong trung tâm quản lý và xác thực danh tính, tiếp đến cần phải triển khai Defender for Cloud Apps nhằm mục đích:

Thao tác để triển khai Defender for Cloud Apps bao gồm:

Để thêm Amazon Web Services (AWS) vào danh sách các ứng dụng được kết nối trong Defender for Cloud Apps, hãy thực hiện theo các bước sau:

Thời gian cần thiết để thiết lập kết nối ban đầu tùy thuộc vào kích thước dữ liệu trong tài khoản AWS. Khi kết nối hoàn tất, thông báo xác nhận sẽ hiện ra như dưới đây.

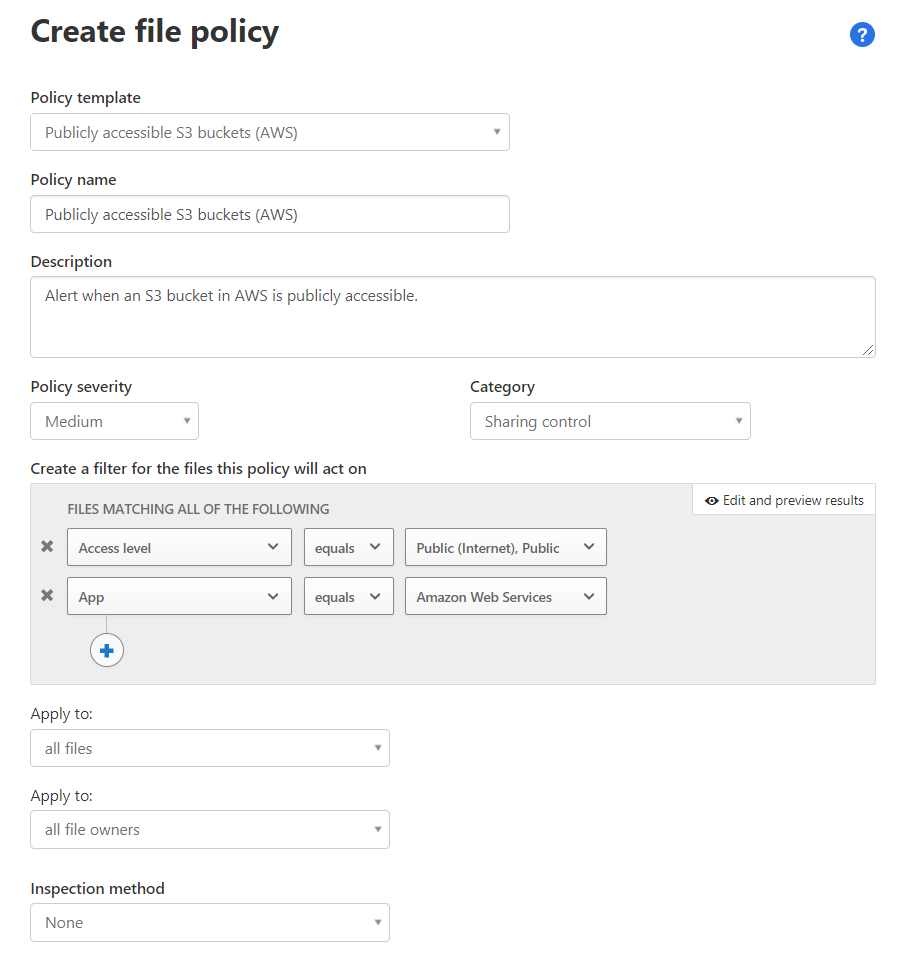

Sau khi bật ứng dụng, Defender for Cloud Apps sẽ hiển thị các mẫu tùy chọn trong trình xây dựng cấu hình. Lúc này, người dùng có thể tạo chính sách trực tiếp từ các mẫu và tùy chỉnh chúng sao cho phù hợp với nhu cầu của mình. Ngoài ra người dùng cũng có thể phát triển một chính sách của riêng mình mà không cần sử dụng bất kỳ mẫu nào.

Để triển khai các chính sách bằng cách sử dụng các mẫu, hãy làm theo các bước sau:

Để thiết lập chính sách cho các loại định dạng tệp, hãy đảm bảo rằng cài đặt giám sát tệp đã được bật trong cài đặt Defender for Cloud.

Khi Defender for Cloud phát hiện các dấu hiệu bất thường, nó sẽ hiển thị chúng trên trang cảnh báo trong cổng thông tin.

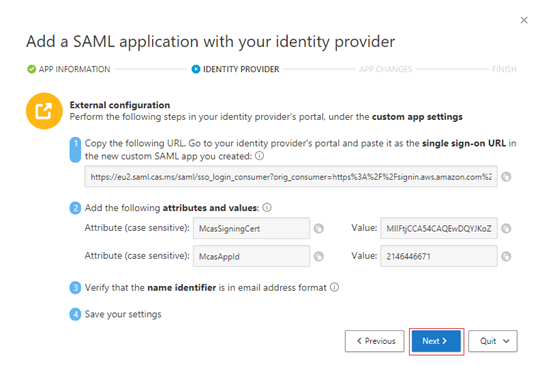

Nhân viên quản trị có thể làm theo hướng dẫn chi tiết cách tích hợp đăng nhập một lần trên Azure AD với AWS để tạo ứng dụng doanh nghiệp cho SSO.

Tóm tắt quy trình như sau:

Session Policies là sự kết hợp của truy cập có điều kiện và proxy từ Azure AD cho các ứng dụng Cloud. Chính sách này cung cấp khả năng phát hiện các trạng thái đáng ngờ theo thời gian thực.

Tại phần Name, nhập vào AWS Console – Session Controls.

Tại phần Users and Groups, chọn hai nhóm vai trò đã tạo trước đó.

Tại phần Under Cloud apps or actions, hãy chọn ứng dụng doanh nghiệp đã tạo trước đó. Ví dụ: Contoso-AWS-Account 1.

Tại phần Session chọn Use Conditional Access App Control.

Sau khi đã tạo xong phần truy cập có điều kiện của Azure AD, hãy tiến hành thiết lập Session Policy cho Defender for Cloud Apps để kiểm soát hành vi người dùng trên AWS:

Hãy thường xuyên thực hiện việc kiểm tra các chính sách để đảm bảo tính an toàn. Dưới đây là một số tiêu chí kiểm tra được đề xuất:

Khi đó chính sách này sẽ ngay lập tức ngăn chặn việc tải lên và đưa ra cảnh báo trong cổng thông tin của ứng dụng Defender for Cloud.

Người dùng có thể sử dụng trình kết nối của Cloud để liên kết với AWS và Defender for Cloud. Bằng cách này, quản trị viên sẽ không cần tác động đến tài khoản AWS, đồng thời có thể thu thập được những dữ liệu CSPM. Ngoài ra người dùng cũng có thể sử dụng các gói dịch vụ của Defender for Cloud để bảo vệ tài nguyên trên AWS bằng CWP.

Để bảo vệ các tài nguyên trên AWS, người dùng cần thực hiện lần lượt cách thao tác kết nối tài khoản AWS và giám sát AWS.

Để kết nối tài khoản AWS và Defender for Cloud, hãy thực hiện theo hướng dẫn như sau:

Khi tiến hành xong các bước trên, Defender for Cloud sẽ bắt đầu quét các tài nguyên trên AWS. Quá trình này sẽ diễn ra trong vài giờ, sau đó hệ thống sẽ đưa ra các đề xuất bảo mật.

Trên trang đề xuất bảo mật của Defender for Cloud sẽ hiển thị các tài nguyên của AWS. Tuy nhiên, để việc kiểm soát được tiện lợi và dễ dàng hơn, người dùng có thể chọn các bộ lọc như Azure, AWS và GCP.

Tùy theo từng loại tài nguyên mà người dùng đang muốn giám sát, từ đó họ có thể tùy chọn cài đặt bộ lọc này để tiện cho việc hiển thị.

Mục đích của việc triển khai Microsoft Sentinel là kết nối các tài khoản AWS, Defender for Cloud với Microsoft Sentinel. Từ đó người dùng có thể giám sát và so sánh được những sự kiện đã và đang xảy ra trên hệ thống.

Sau khi kết nối thành công, người dùng có thể bật Microsoft Sentinel để theo dõi các sự cố của AWS cũng như quá trình nhập dữ liệu.

Tương tự như Defender for Cloud, khi cài đặt Microsoft Sentinel người dùng cũng cần phải cấu hình AWS IAM để xác minh thông tin và quyền truy cập.

|

Tên các loại cảnh báo |

Nguồn dữ liệu |

Giải thích |

|

Known IRIDIUM IP |

DNS, Azure Monitor, Cisco ASA, Palo Alto Networks, Azure AD, Azure Activity, AWS |

Kiểm tra dựa trên quy tắc những IP đã có lịch sử truy cập. |

|

Full Admin policy created and then attached to Roles, Users, or Groups |

AWS |

Kiểm tra dựa theo quyền hạn và vai trò của người dùng hoặc nhóm. |

|

Failed AzureAD logons but success logon to AWS Console |

Azure AD, AWS |

Kiểm tra dựa theo nguyên tắc đăng nhập không thành công ở Azure AD nhưng lại truy cập được ở AWS Console. |

|

Failed AWS Console logons but success logon to AzureAD |

Azure AD, AWS |

Đăng nhập không thành công ở AWS Console nhưng truy cập được vào Azure AD. |

|

Multifactor authentication disabled for a user |

Azure AD, AWS |

Kiểm tra qua nhiều yếu tố để vô hiệu hóa người dùng. |

|

Changes to AWS Security Group ingress and egress settings |

AWS |

Đối chiếu sự thay đổi của cài đặt bảo mật giữa đầu vào và đầu ra của AWS. |

|

Monitor AWS Credential abuse or hijacking |

AWS |

Theo dõi và cảnh báo việc chiếm quyền điều khiển hoặc kiểm soát AWS Credential. |

|

Changes to AWS Elastic Load Balancer security groups |

AWS |

Thay đổi nhóm bảo mật. |

|

Changes to Amazon VPC settings |

AWS |

Thay đổi cài đặt trên Amazon VPC. |

|

New UserAgent observed in last 24 hours |

Microsoft 365, Azure Monitor, AWS |

Phát hiện người dùng đăng nhập mới trong vòng 24 giờ. |

|

Login to AWS Management Console without multifactor authentication |

AWS |

Đăng nhập vào AWS Management Console mà không cần xác thực nhiều lớp. |

|

Changes to internet facing AWS RDS Database instances |

AWS |

Có sự thay đổi đối với cơ sở dữ liệu của AWS RDS Database. |

|

Changes made to AWS CloudTrail logs |

AWS |

Có sự thay đổi với dữ liệu được cập nhật trước đó. |

|

Defender Threat Intelligence map IP entity to AWS CloudTrail |

Defender Threat Intelligence Platforms, AWS |

Bảo vệ thông minh đối với những mối đe dọa từ các IP khác vào AWS CloudTrail. |

Người dùng có thể quan sát được những mẫu quy tắc mà mình đã bật theo hình bên dưới. Tại cột “NAME”, nếu người quản lý thấy báo “IN USE” tức là họ đang kích hoạt những tính năng đó trên hệ thống và chúng đang được hiển thị với trạng thái là “đang sử dụng”.

Microsoft Sentinel phát hiện và đưa ra những cảnh báo dựa trên những phân tích dữ liệu mà người dùng đã cài đặt. Mỗi sự cố đều có nhiều nguyên nhân đến từ một hoặc nhiều nguồn khác nhau.

Cột Products name sẽ hiển thị nguồn của các sự cố, từ đó người giám sát cũng có thể đưa ra được quyết định nên tác động vào đâu để tham gia xử lý vấn đề.

Để kiểm soát được vấn đề nhập dữ liệu vào Microsoft Sentinel, người dùng cần phải thường xuyên kiểm tra trên trình kết nối.

Dựa vào biểu đồ trên, có thể hiểu rằng nếu trình kết nối ngừng nhập dữ liệu tức là đồ thị sẽ đi xuống. Lúc đó, người dùng có thể kiểm tra xem thông tin đăng nhập đang dùng để kết nối với tài khoản AWS có vấn đề gì.

Ngoài ra người dùng cũng phải kiểm tra xem AWS CloudTrail có đang thu thập dữ liệu một cách liên tục hay không.

Microsoft Azure có đầy đủ những tính năng để giúp các doanh nghiệp bảo vệ được tài nguyên của mình trên AWS. Không những vậy, Azure còn giúp cho người quản lý kiểm soát được các mối đe dọa kịp thời.

Nếu các doanh nghiệp có nhu cầu cần đến sự hỗ trợ của Microsoft Azure thì có thể nhận tư vấn hoặc tham khảo thêm thông tin từ FPT Smart Cloud tại các kênh sau: